无后门端到端加密的替代方案

关键要点

端到端加密极大地增强了通信的安全性和隐私,但执法机构试图寻找打开这一保护链条的技术方案。安全专家和隐私倡导者对这些尝试表达了反对意见,认为它们会破坏必要的安全机制。提出了多种建议,旨在不破坏加密的情况下识别网络中的恶意用户和可疑内容。端到端加密的通信在过去12年里,因苹果、Signal以及其他早期采纳者的推动而成为安全与隐私的有利解决方案。与此同时,全球执法机构也不断推动技术手段来破解这一保护链,认为缺乏可见性为犯罪分子、恐怖分子和儿童虐待者提供了庇护,助长了他们的阴谋。

一元机场clash官网2016年,苹果在与联邦调查局局长詹姆斯科米的法律对峙中成功拒绝解锁一部在加州圣贝纳迪诺的枪击案中使用的加密手机。2019年,检察长威廉巴尔重新点燃了所谓的后门争论,主张打破加密以阻止儿童性虐待材料的传播。上个月,英国政府启动了一场公关活动,旨在为取消端到端加密做铺垫,名义上是为了打击儿童性虐待者。

网络安全专家和隐私倡导者们持续谴责这些努力,认为这是对互联网安全及用户保护的错误尝试。然而,不可否认的是,互联网中的滥用、犯罪和恶意软件问题确实在急剧上升。

那么问题来了:在不引入有害的加密后门的情况下,组织如何能够识别在其网络上进行隐藏通信的恶棍呢?上周的Enigma会议上的专家提供了一些解决方案。

识别威胁和可疑内容的四个建议

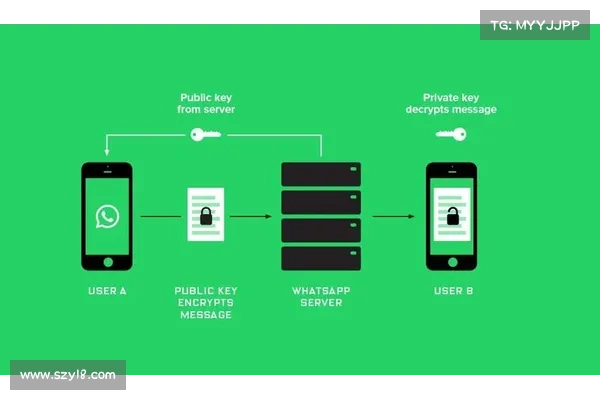

解决这一困境的第一步是定义什么是端到端加密,民主与技术中心CDT的首席技术官马洛里克诺德表示。“对于什么是端到端加密实际上没有达成一致。例如,使用信号协议的端到端加密消息在某种程度上是达成共识的。IETF正在努力制定一种名为消息层安全协议的标准,可用于消息、视频和各种上下文。”

这个概念仍然在很大程度上未定义。克诺德指出:“端到端加密是否必须包含完美前向保密性或否认性等特征?这并没有得到广泛认可。现在是一个关键时刻,需要定义端到端加密所需的特性、什么会破坏这些特性以及什么不会。”

克诺德提到了CDT去年八月发布的一项研究,提出了几种在端到端加密环境中识别威胁和可疑内容的方法。首先是用户报告,即用户可以屏蔽和报告可疑内容,通常利用赋权功能。“大家可能对此并不反对,”她说,特别是在通过增强隐私的方式进行时。

然而,作为识别不良内容的一种方式,用户报告的缺点是,作为端到端加密的一个重要特性,合理的否认性将无法实现。

其次是一种元数据分析技术,它观察通常伴随在互联网上传输的大部分内容的元数据,例如文件大小、文件类型、发送日期和时间、发送者与接收者等。“我们并不建议为了分析而制造更多元数据,但一般来说,现有的元数据可能是一种进行某种程度内容审核的方式,尤其是在行为方面,”她表示。“平台应该始终减少其保存的元数据数量。”

寻找不良内容的第三种技术是可追溯性,主要在印度和巴西的WhatsApp上使用,用来查找虚假信息。这是一种不涉及查看内容的方案,而是询问数据的来源,最初由谁发送此消息、多少人看到过此消息等等。

“我认为,追溯性是一种增强的元数据。这正是我们希望平台不要做的事情,”克诺德说